Vizualizări: 116

În articolele anterioare am discutat în detaliu care sunt recomandările de securitate Microsoft dedicate elementelor de infrastructură de servicii cloud folosite de organizații, corelate cu elementele arhitecturii de cybersecurity definite de vendor. Vă propun ca prin acest articol să descoperim cele mai importante 11 recomandări ce stau la baza unei infrastructuri cloud eficiente, sigure și protejate.

Acestea se împart în 4 domenii: oameni, procese, tehnologie și arhitectură și pot fi enunțate astfel:

Deși există zeci de tipuri diferite de atacuri, lista atacurilor cibernetice include cele mai comune 20 de exemple.

1. Oameni: educați echipele despre călătoria securității în cloud

Trecerea la cloud este o schimbare semnificativă care necesită o schimbare a mentalității și a abordării securității. În timp ce rezultatele pe care securitatea le oferă organizației nu se vor schimba, cel mai bun mod de a obține aceste rezultate în cloud se schimbă adesea, uneori semnificativ.

Educați-vă echipele de securitate și IT cu privire la călătoria securității în cloud și la schimbările pe care le vor naviga, inclusiv:

- Amenințări în cloud

- Modelul de responsabilitate comună și modul în care acesta afectează securitatea

- Schimbări culturale și de rol/responsabilitate care vin de obicei odată cu adoptarea cloud-ului

2. Oameni: educați echipele despre tehnologia de securitate în cloud

Echipele tehnice au nevoie de acces la informații tehnice pentru a lua decizii de securitate în cunoștință de cauză. Chiar dacă sunt antrenate să învețe noi tehnologii la locul de muncă, volumul de detalii din cloud deseori copleșește capacitatea lor de a încadra învățarea în rutina lor zilnică.

Asigurați-vă că echipele dvs. au timp alocat pentru educația tehnică privind securizarea resurselor cloud, inclusiv:

- Tehnologia cloud și tehnologia de securitate în cloud

- Configurații recomandate și cele mai bune practici

- Unde puteți afla mai multe detalii tehnice

Microsoft oferă resurse extinse pentru a ajuta profesioniștii tehnici să accelereze securizarea resurselor Azure și să raporteze conformitatea. Aceste resurse includ:

- Securitate Azure

– Calea de învățare și certificare AZ-500

– Azure Security Benchmark (ASB)

– Linii de bază de securitate pentru Azure

– Cele mai bune practici de securitate Microsoft - Conformitatea Azure

– Respectarea reglementărilor - Protocoale de identitate și securitate

– Site de documentare de securitate Azure

– Seria YouTube de autentificare Azure AD

– Securizarea mediilor Azure cu Azure Active Directory

3. Proces: Atribuiți responsabilitatea pentru deciziile de securitate în cloud

Proprietatea clară a deciziilor de securitate accelerează adoptarea cloudului și crește securitatea. Lipsa proprietății creează de obicei fricțiuni pentru că nimeni nu se simte împuternicit să ia decizii, nu știe cui să ceară o decizie și nu este motivat să cerceteze o decizie bine informată.

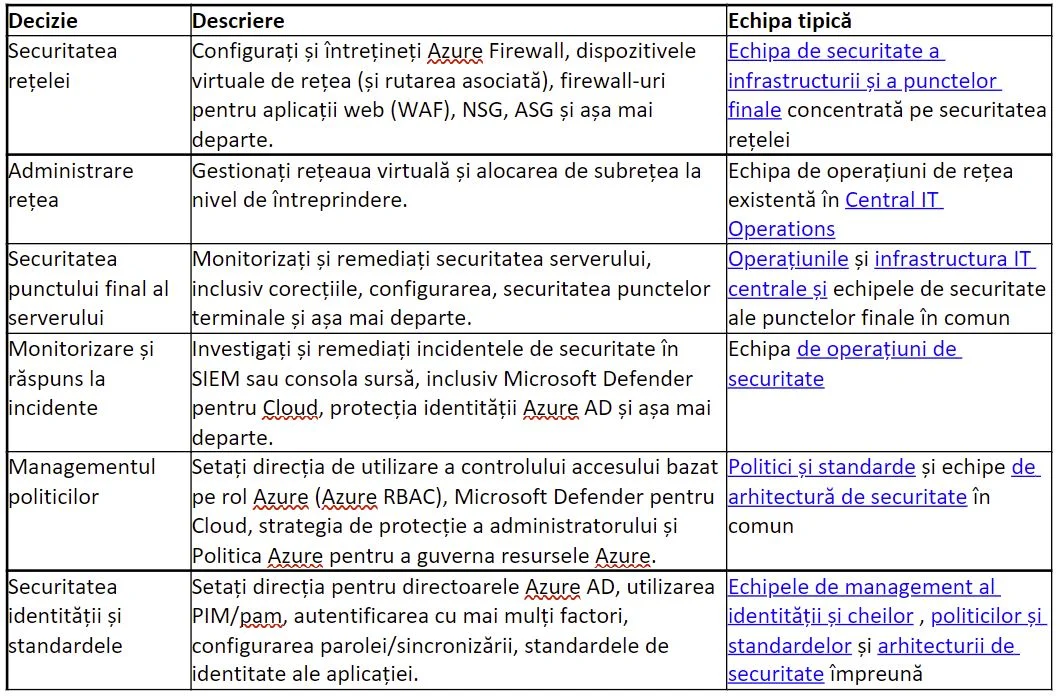

Alegeți grupuri sau persoane care vor fi responsabile pentru luarea deciziilor cheie de securitate:

4. Proces: Actualizați procesele de răspuns la incident pentru cloud

Atacatorii activi prezintă un risc imediat pentru organizație, riscul devenind rapid o situație dificil de controlat. Răspunsul rapid la atacuri (IR) trebuie să fie eficient pentru întreaga organizație, inclusiv pentru toate platformele cloud care găzduiesc date, sisteme și conturi ale acesteia.

Actualizați procesele și pregătiți-vă echipa astfel încât să știe ce să facă atunci când găsesc un atacator activ.

- Procese și manuale : adaptați investigațiile existente, remedierea și procesele de urmărire a amenințărilor la diferențele de funcționare a platformelor cloud. .

- Educație : educați analiștii cu privire la transformarea globală a cloud-ului, detalii tehnice despre modul în care funcționează platforma și procese noi sau actualizate.

- Domenii cheie de interes : Deși există multe detalii descrise în link-urile de resurse, aceste domenii sunt unde să vă concentrați eforturile de educație și planificare:

- Modelul de responsabilitate comună și arhitecturi cloud

- Sursele de date endpoint

- Sursele de date de rețea și identitate

- Exerciții de exersare

5. Proces: Stabiliți managementul posturii de securitate

Identificarea și remedierea rapidă a riscurilor comune de igienă a securității reduce semnificativ riscul organizațional. Executarea în mod consecvent cu operațiunile cloud care evoluează rapid necesită menținerea proceselor umane cât mai simple și automatizate posibil.

Această practică este de obicei împărțită în două seturi de responsabilități:

- Managementul posturii securității

- Remedierea securității

– Resurse de calcul și aplicații

* Servicii aplicații : Echipe de dezvoltare/securitate a aplicațiilor

* Containere : Dezvoltare de aplicații sau operațiuni de infrastructură/IT

* VM/seturi de scară/calculator : operațiuni IT/infrastructură

– Date și resurse de stocare

* SQL/Redis/Data Lake Analytics/data lake store : Echipa baze de date

* Conturi de stocare: Echipa de stocare/infrastructură

– Resursele de identitate și acces

* Abonamente : echipe de identitate

* Key Vault : Echipa de securitate a identității sau a informațiilor/datelor

– Resurse de rețea: Echipa de securitate a rețelei

– Securitate IoT : Echipa de operațiuni IoT

6. Tehnologie: necesită autentificare fără parolă sau multifactor

Solicitați tuturor administratorilor cu impact critic să utilizeze autentificarea fără parolă sau cu mai mulți factori. Implementați autentificarea fără parolă sau multifactor și instruiți administratorii despre cum să o folosească, forțăndu-i să se conformeze folosind o politică scrisă. Acest lucru poate fi realizat prin una sau mai multe dintre aceste tehnologii:

- Fără parolă (Windows Hello)

- Fără parolă (aplicație de autentificare)

- Autentificare multifactor Azure AD

- Soluție de autentificare multifactor terță parte

7. Tehnologie: Integrați firewall nativ și securitatea rețelei

Simplificați-vă strategia și întreținerea de securitate a rețelei prin integrarea Azure Firewall, Azure Web App Firewall (WAF) și atenuări distribuite de denial of service (DDoS) în abordarea dvs. de securitate a rețelei.

Organizațiile care doresc să își simplifice operațiunile au două opțiuni:

- Extindeți capacitățile și arhitecturile existente

- Adoptați controalele native de securitate

8. Tehnologie: Integrați detectarea nativă a amenințărilor

Simplificați-vă strategia de detectare și răspuns a amenințărilor prin încorporarea capabilităților native de detectare a amenințărilor în operațiunile de securitate și SIEM.

Este dificil să obții detectări mari de amenințări folosind instrumentele și abordările existente, concepute pentru detectarea amenințărilor la nivel local, datorită diferențelor în tehnologia cloud și a ritmului său rapid de schimbare. Detectările integrate nativ oferă soluții la scară industrială întreținute de furnizorii de cloud care pot ține pasul cu amenințările actuale și cu schimbările platformei cloud.

Activați detectarea amenințărilor în Microsoft Defender for Cloud pentru toate resursele pe care le utilizați și solicitați fiecărei echipe să integreze aceste resurse în procesele sale

9. Arhitectură: Standardizați pe un singur director și identitate

Standardizați pe un singur director Azure AD pentru fiecare aplicație și utilizator în Azure. Conturile multiple și directoarele de identitate creează confuzie în fluxurile de lucru zilnice pentru:

- Utilizatori de productivitate

- Dezvoltatori

- Administratori IT și de identitate

- Analisti de securitate

- Alte roluri

Gestionarea mai multor conturi și directoare creează un stimulent pentru practicile de securitate slabe. Aceste practici includ lucruri precum reutilizarea parolelor între conturi și cresc probabilitatea folosirii unor conturi învechite sau abandonate pe care atacatorii le pot viza.

10. Arhitectură: utilizați controlul accesului bazat pe identitate în loc de chei

Autentificarea bazată pe chei poate fi utilizată pentru a se autentifica la serviciile cloud și la API-uri, dar necesită gestionarea în siguranță a cheilor, ceea ce este o provocare fiind dificilă pentru profesioniștii care nu fac parte din securitate, cum ar fi dezvoltatorii și profesioniștii în infrastructură, creându-se adesea riscuri majore de securitate pentru organizație.

Autentificarea bazată pe identitate depășește multe dintre aceste provocări cu capabilități mature ce includ rotația secretelor, managementul ciclului de viață, delegarea administrativă și multe altele.

11. Arhitectură: stabiliți o singură strategie de securitate unificată

Asigurați-vă că toate echipele sunt aliniate la o singură strategie care permite și securizează sistemele și datele întreprinderii. Atunci când echipele lucrează izolat, fără a fi aliniate la o strategie comună, acțiunile lor individuale pot slăbi din neatenție eforturile reciproce.

Un exemplu de echipe care lucrează în mod izolat și care s-a desfășurat constant în multe organizații este segmentarea activelor:

- Securitatea rețelei

- Echipa de identitate

- Echipe de aplicații

Cadrul de adoptare în cloud include îndrumări pentru a vă ajuta echipele cu:

- Construirea unei echipe de strategie cloud : în mod ideal, integrați securitatea într-o strategie cloud existentă.

- Construiți sau modernizați o strategie de securitate : îndepliniți obiectivele de afaceri și de securitate în era actuală a serviciilor cloud și a amenințărilor moderne.

Acest articol ți-a oferit o privire de ansamblu asupra beneficiilor implementării securității Azure în organizația ta. Acum este timpul să treci la nivelul următor!

Cursul AZ-500 Microsoft Azure Security Technologies te va ajuta să dobândești cunoștințele și abilitățile necesare pentru a implementa controale de securitate eficiente, a identifica și remedia vulnerabilități și a te pregăti pentru obținerea certificării Microsoft Azure Security Engineer.

Autor: MARIAN PANDILICĂ

Senior Microsoft Certified Trainer

Microsoft Learning Consultant 2010-2024

Customer Learning Architect

Cloud Solution and Cybersecurity Architect