Denumirea frameworkului (cadrul) MITTRE ATT&CK este derivată din MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK), acesta fiind bazat pe cunoașterea comportamentului unui adversar cibernetic, reflectând fazele ciclului de viață ale atacului și platformele vizate.

Modelul oferă o definiție comună a acțiunilor adversarilor cibernetici înțelese deopotrivă de cei doi jucători cibernetici: atacator cât și de apărător, prin abstractizarea tacticilor și tehnicilor folosite și definește un model comportamental alcătuit din următoarele componente:

- Tactici care evidențiază obiective adverse pe termen scurt, folosite în timpul unui atac

- Tehnici care descriu mijloacele prin care adversarii ating scopurile tactice

- Utilizarea documentată a tehnicilor adversarului și a altor date importante legate de acestea

MITRE ATT&CK a fost creat în 2013 ca rezultat al experimentului Fort Meade (FMX) de la MITRE, în care cercetătorii au emulat atât comportamentul atacatprului și cel al apărătorului, din dorința de a îmbunătăți detectarea post-compromis a amenințărilor prin detectarea prin telemetrie și analiza comportamentală.

Întrebarea principală pentru cercetătorii ce au creat experimentul a fost

„Cât de bine ne descurcăm la detectarea comportamentului advers documentat?”

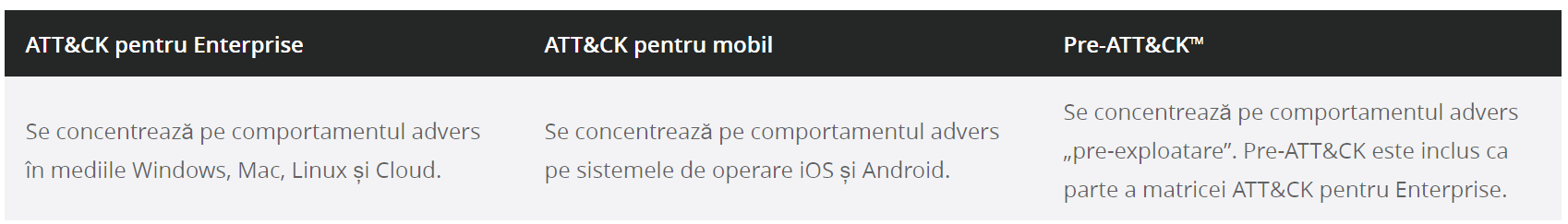

Pentru a răspunde la această întrebare, cercetătorii au dezvoltat ATT&CK, care a fost folosit ca instrument de clasificare a comportamentului adversarului. În prezent, modelul are trei forme, conform McAfee:

Ce conține matricea MITTRE ATT&CK?

Matricea MITRE ATT&CK conține un set de tehnici folosite de adversari pentru a atinge obiective specifice clasificate ca tactici și prezentate liniar de la punctul de recunoaștere până la scopul final de exfiltrare sau „impact”. Cea mai largă versiune de ATT&CK pentru întreprinderi include Windows, MacOS, Linux, AWS, GCP, Azure, Azure AD, Office 365, SaaS și mediile de rețea, și clasifică următoarele tactici adverse:

Recunoaștere: strângerea de informații pentru a planifica operațiunile adversare viitoare, adică informații despre organizația țintă

Dezvoltarea resurselor: stabilirea resurselor pentru susținerea operațiunilor, adică înființarea infrastructurii de comandă și control

Acces inițial: încercarea de a intra în rețeaua dvs., adică spear phishing

Execuție: încercarea de a rula cod rău intenționat, adică rularea unui instrument de acces la distanță

Persistență: încercarea de a-și menține punctul de sprijin, adică schimbarea configurațiilor

Escaladarea privilegiilor: încercarea de a obține permisiuni de nivel superior, adică valorificarea unei vulnerabilități pentru a crește accesul

Evaziunea apărării: încercarea de a evita detectarea, adică utilizarea proceselor de încredere pentru a ascunde programele malware

Acces la acreditări: furtul numelor și parolelor conturilor, adică înregistrarea tastelor

Descoperire: încercarea de a-ți da seama de mediul tău, adică de a explora ceea ce pot controla

Mișcare laterală: deplasarea prin mediul dvs., adică utilizarea acreditărilor legitime pentru a pivota prin mai multe sisteme

Colectare: colectarea datelor de interes pentru obiectivul advers, adică accesarea datelor în stocarea în cloud

Comandă și control: comunicarea cu sisteme compromise pentru a le controla, de exemplu, imitarea traficului web normal pentru a comunica cu o rețea victimă

Exfiltrare: furtul de date, adică transferul de date în contul cloud

Impact: manipulați, întrerupeți sau distrugeți sisteme și date, adică criptarea datelor cu ransomware

În cadrul fiecărei tactici a matricei MITRE ATT&CK există tehnici adversare, ce descriu activitatea desfășurată de adversar, unele tehnici având sub-tehnici care explică mai modul detaliat în care un adversar efectuează o tehnică specifică.

Lista completă a tehnicilor folosite de atacatori este redată pe portalul attack.mittre.org.

Ce este MITTRE ATT&CK Cloud Matrix?

În cadrul matricei MITRE ATT&CK pentru Enterprise veți găsi o subsecțiune, matricea MITRE ATT&CK pentru Cloud, care conține un subset de tactici și tehnici din matricea mai largă ATT&CK Enterprise, diferită de restul matricei Enterprise, deoarece comportamentul adversarului și tehnicile utilizate într-un atac în cloud nu urmează același manual ca și atacurile pe Windows, macOS, Linux sau alte medii de întreprindere.

Tehnicile MITRE ATT&CK din Windows, macOS, Linux și alte medii asociate implică de obicei malware și intrarea într-o rețea care este deținută și operată de organizația țintă. Spre deosebire de acestea, tehnicile MITRE ATT&CK din AWS, Azure, Office 365 și alte medii conexe nu implică de obicei programe malware , deoarece mediul țintă este deținut și operat de un furnizor de servicii cloud terț, cum ar fi Microsoft, Google sau Amazon.

Fără capacitatea de a intra în mediul victimei, adversarul va folosi cel mai adesea caracteristicile native ale CSP-ului pentru a intra în contul victimei țintă, a escalada privilegiile, a se deplasa lateral și a exfiltra datele.

Ce diferențe sunt între MITTRE ATT&CK și Cyber Link Chain

Lockheed Martin Cyber Kill Chain® este un alt cadru binecunoscut pentru înțelegerea comportamentului adversarului într-un atac însă există două diferențe principale între MITRE ATT&CK și Cyber Kill Chain.

În primul rând, cadrul MITRE ATT&CK aprofundează mult mai mult modul în care fiecare etapă este condusă prin tehnici și sub-tehnici ATT&CK și este actualizat în mod regulat pentru a ține pasul cu cele mai recente tehnici, astfel încât apărătorii să-și actualizeze propriile practici și modelarea de atac în mod regulat.

În al doilea rând, Cyber Kill Chain nu ia în considerare diferitele tactici și tehnici ale unui atac nativ din cloud, așa cum sa discutat mai sus. Cadrul Cyber Kill Chain presupune că un adversar va livra o sarcină utilă, cum ar fi malware, mediului țintă; o metodă care este mult mai puțin relevantă în cloud.

Autor: MARIAN PANDILICĂ

Senior Microsoft Certified Trainer

Microsoft Learning Consultant 2010-2024

Customer Learning Architect

Cloud Solution and Cybersecurity Architect